Kaspersky ha alertado de la aparición de nuevas variantes del malware Prilex, que pueden bloquear operaciones contactless (NFC) en los terminales infectados para obligar a la víctima a insertar la tarjeta de crédito con el fin de robarle el dinero.

Prilex es una amenaza que ha pasado de ser un malware centrado en cajeros automáticos a focalizarse en terminales punto de venta para el pago. Los especialistas de Kaspersky avisaron en 2022 de que este malware era capaz de realizar ataques del tipo “Ghost” para acceder a tarjetas de crédito a pesar de estar protegidas con chip o PIN. Sin embargo, ahora han visto que hay tres variantes que pueden bloquear las transacciones llevadas a cabo con tecnología NFC.

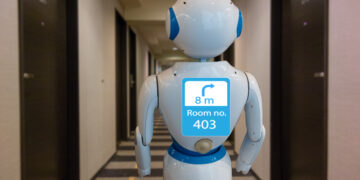

Los sistemas de pago contactless que se usan en tarjetas de crédito o en dispositivos inteligentes como relojes o teléfonos móviles tradicionalmente se han basado en la identificación a través de radiofrecuencia. Las aplicaciones bancarias y algunos sistemas de pago como Samsung Pay, Apple Pay, Google Play, Fitbit Pay utilizan tecnología NFC, que puede considerarse un subgrupo dentro de RFID, para respaldar operaciones sin contacto.

Las tarjetas contactless son seguras, pero cuando Prilex bloquea la operación, obliga a a la víctima a usar la tarjeta insertándola en el TPV para capturar los datos de la transacción. Se ha detectado, además, que las últimas muestras de Prilex son capaces de diferenciar el tipo de tarjeta. De este modo, pueden bloquear operaciones NFC y capturar datos únicamente de tarjetas sin límite de gasto o corporativas, que más atractivas para los ciberdelincuentes que las tradicionales.

Prilex ha estado operativo en Latinamérica desde 2014 y ahora se ha expandido a todo el mundo. En 2019 se detectó en Alemania, cuando una banda cibercriminal clonó tarjetas de débito de Mastercard emitidas por la entidad financiera OLB, retirando más de 1,5 millones de euros de cuentas de unos 2.000 clientes. Las últimas variantes se han descubierto en Brasil, pero pueden expandirse a otros países.

“Los pagos contactless son parte de nuestra vida. Las estadísticas muestran que el sector del retail es muy proclive a este tipo de operaciones, con más del 59 % del montante de las mismas en 2021. Son transacciones muy seguras, por lo que los ciberdelincuentes crean malware para que se bloqueen los sistemas NFC. Los datos de transacción de los pagos contactless no son útiles para los ciberdelincuentes, por eso Prilex empuja a las víctimas a insertar la tarjeta en el TPV infectado”, explico Sabio Assolini, responsable del Equipo de Investigación y Análisis Global de Kaspersky en Latinoamérica (GReAT).

Kaspersky aconseja para protegerse de este malware utilizar una una solución de seguridad multicapa para tener el mejor nivel de protección en diferentes dispositivos y escenarios e implementar Kaspersky SDK en los módulos TPV para prevenir la manipulación en las transacciones.

Además, recomienda asegurar los equipos antiguos con una protección actualizada para que puedan trabajar con versiones antiguas de Windows. Instalar una solución de seguridad como Kaspersky Embedded Systems Security para proteger los dispositivos de diferentes tipos de ataque es otro de sus consejos.

Finalmente, indica que las entidades financieras pueden protegerse de este fraude utilizando Threat Attribution Engine